En 2016, piratas inform??ticos de Corea del Norte planearon un ataque al Banco de Bangladesh para obtener US$1.000 millones. Y estuvieron a punto de conseguirlo.

Solo la suerte evit?? que todas las transferencias, excepto una por US$81 millones, siguieran adelante.

Pero, ??c??mo acab?? uno de los pa??ses m??s pobres y aislados del mundo formando a un equipo de ciberdelincuentes de ??lite?

Todo comenz?? con una impresora que funcionaba mal, algo a lo que ya estamos habituados en la vida moderna, por lo que cuando le sucedi?? al personal del Banco de Bangladesh pensaron lo mismo que la mayor??a de nosotros: un d??a m??s con otro dolor de cabeza por problemas tecnol??gicos.

Pero no se trataba de una impresora cualquiera, ni de un banco cualquiera.

El Banco de Bangladesh es el banco central del pa??s, responsable de supervisar las valiosas reservas de divisas de un pa??s donde millones de personas viven en la pobreza.

Y la impresora jug?? un papel fundamental. Estaba ubicada en una habitaci??n protegida con medidas de alta seguridad en el d??cimo piso de la oficina principal del ente en Dhaka, la capital. La m??quina era utilizada para imprimir registros de las transferencias multimillonarias que entraban y sal??an del banco.

A las 08:45 del viernes 5 de febrero de 2016, el personal del organismo descubri?? que no estaba funcionando.

“Asumimos que era un problema com??n, como cualquier otro d??a. Fallos as?? hab??an ocurrido antes”, dijo m??s tarde a la polic??a el gerente de servicio, Zubair Bin Huda.

De hecho, ese fue el primer indicio de que el Banco de Bangladesh estaba en muchos problemas. Los piratas inform??ticos hab??an entrado en sus redes inform??ticas y en ese mismo momento estaban llevando a cabo el ciberataque m??s audaz jam??s intentado.

Su objetivo: robar US$1.000 millones.

Para llevarse el dinero, la pandilla detr??s del atraco utilizar??a cuentas bancarias falsas, organizaciones ben??ficas, casinos y una amplia red de c??mplices.

Pero, ??qui??nes eran estos hackers y de d??nde ven??an?

Seg??n los investigadores, las huellas digitales apuntan en una sola direcci??n: al gobierno de Corea del Norte.

Que Corea del Norte sea el principal sospechoso en un caso de ciberdelito podr??a ser una sorpresa para algunos.

Es uno de los pa??ses m??s pobres del mundo y, en gran medida, est?? desconectado de la comunidad global: tecnol??gicamente, econ??micamente y casi de cualquier otra forma.

Y, sin embargo, seg??n el FBI, el audaz pirateo del Banco de Bangladesh fue la culminaci??n de a??os de preparaci??n met??dica por parte de un oscuro equipo de piratas inform??ticos e intermediarios en toda Asia, que operaba con el apoyo del r??gimen de Corea del Norte.

En la industria de la seguridad cibern??tica, los hackers norcoreanos son conocidos como el Grupo L??zaro, una referencia a una figura b??blica que volvi?? de entre los muertos; los expertos que han hecho frente a los virus inform??ticos creados por los norcoreanos descubrieron que eran igual de resilientes.

Poco se sabe sobre el grupo, aunque el FBI ha pintado un retrato detallado de un sospechoso: Park Jin-hyok, conocido tambi??n con los nombres de Pak Jin-hek y Park Kwang-jin.

Se le describe como un programador de computadoras que se gradu?? de una de las mejores universidades de su pa??s y comenz?? a trabajar para la empresa norcoreana Chosun Expo en la ciudad portuaria china de Dalian, creando juegos en l??nea y programas de apuestas para clientes de todo el mundo.

Estando en esa ciudad china, abri?? una cuenta de correo electr??nico, cre?? un CV y us?? las redes sociales para armar una red de contactos.

Los rastros cibern??ticos que dej?? indican que estuvo en Dalian en 2002 y desde entonces de forma intermitente, hasta 2013 o 2014, cuando su actividad en internet parece provenir de la capital de Corea del Norte, Pyongyang, seg??n la declaraci??n jurada de un investigador del FBI.

La agencia ha publicado una foto extra??da de un correo electr??nico de 2011 enviado por un gerente de Chosun Expo presentando a Park a un cliente externo. Muestra a un coreano impecable de entre 20 y 30 a??os de edad, vestido con una camisa negra a rayas y un traje marr??n chocolate.

Nada fuera de lo com??n, a primera vista, aparte de una expresi??n agotada en su rostro.

Pero el FBI se??ala que mientras trabajaba como programador de d??a, era hacker de noche.

En junio de 2018, las autoridades estadounidenses acusaron a Park de dos cargos: uno de conspiraci??n para cometer fraude y abuso inform??tico, y otro de conspiraci??n para cometer fraude por correo o por comunicaci??n electr??nica entre septiembre de 2014 y agosto de 2017.

Se enfrenta a hasta 20 a??os en prisi??n si alguna vez es localizado (regres?? de China a Corea del Norte cuatro a??os antes de que se presentaran los cargos).

Pero Park, si acaso ese es su nombre real, no se convirti?? en un hacker del Estado de la noche a la ma??ana.

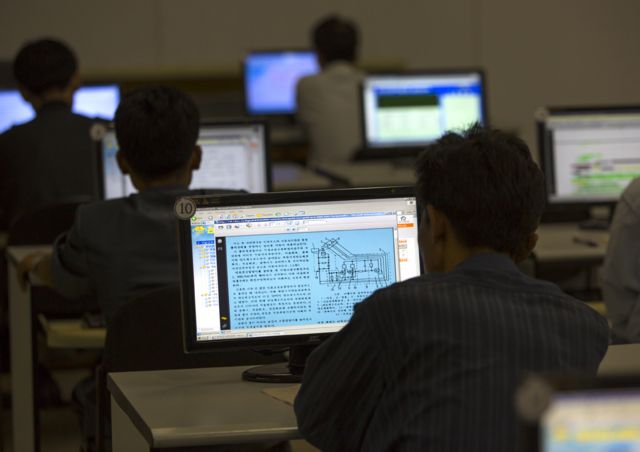

Es uno de los miles de j??venes norcoreanos que han sido preparados desde la infancia para convertirse en ciberguerreros: matem??ticos talentosos de tan solo 12 a??os sacados de sus escuelas y enviados a la capital, donde reciben clases intensivas desde la ma??ana hasta la noche.

Cuando el personal del banco reinici?? la impresora, recibieron noticias muy preocupantes. De la m??quina salieron mensajes urgentes del Banco de la Reserva Federal de Estados Unidos (conocida como Fed), donde Bangladesh tiene una cuenta en d??lares estadounidenses.

La Fed hab??a recibido instrucciones, aparentemente del Banco de Bangladesh, de vaciar toda la cuenta: un retiro de cerca de US$1.000 millones.

Los banglades??es intentaron ponerse en contacto con la Fed para obtener una aclaraci??n, pero no pudieron hacerlo gracias a la muy cuidadosa forma en la que los piratas inform??ticos hab??an sincronizado su operaci??n.

El hackeo comenz?? alrededor de las 20:00 hora de Bangladesh del jueves 4 de febrero. Pero en Nueva York era jueves por la ma??ana, lo que le dio a la Fed suficiente tiempo para (sin saberlo) cumplir los deseos de los hackers mientras en Bangladesh era de noche.

Al d??a siguiente, viernes, era el comienzo del fin de semana en Bangladesh, que se extiende de viernes a s??bado. As?? que la sede del banco en Daca comenzaba dos d??as libres.

Cuando los banglades??es empezaron a descubrir el robo el s??bado, ya era fin de semana en Nueva York.

“Ah?? ves la elegancia del ataque”, dice Rakesh Asthana, un experto en ciberseguridad que trabaja en Estados Unidos.

“La [elecci??n de la] fecha del jueves por la noche tiene un prop??sito muy definido. El viernes Nueva York est?? funcionando y el Banco de Bangladesh, no. Para cuando el Banco de Bangladesh vuelve a funcionar, el Banco de la Reserva Federal ya no lo est??. De modo que retras?? todo el descubrimiento en casi tres d??as”.

Y los piratas inform??ticos ten??an otro truco bajo la manga para ganar a??n m??s tiempo. Una vez que hab??an transferido el dinero fuera de la Reserva Federal, ten??an que enviarlo a alguna parte. As?? que lo transfirieron a cuentas que hab??an abierto en Manila, la capital de Filipinas.

Y en 2016, el lunes 8 de febrero fue el primer d??a del A??o Nuevo Lunar, un feriado nacional en toda Asia.

Aprovechando las diferencias horarias entre Bangladesh, Nueva York y Filipinas, los hackers hab??an dise??ado un plan de cinco d??as para llevarse el dinero.

Hab??an tenido mucho tiempo para planificar todo esto, porque resulta que el Grupo L??zaro hab??a estado al acecho dentro de los sistemas inform??ticos del Banco de Bangladesh durante un a??o.ReutersLa [elecci??n de la] fecha del jueves por la noche tiene un prop??sito muy definido (…) retras?? que se descubriera lo ocurrido en casi tres d??as”Rakesh Asthana

Experto en ciberseguridad

En enero de 2015, enviaron un correo electr??nico de apariencia inofensiva a varios empleados de la instituci??n financiera. Proven??a de un solicitante de empleo que se hac??a llamar Rasel Ahlam. Su cort??s consulta inclu??a una invitaci??n para descargar su CV y carta de presentaci??n de un sitio web.

En realidad, Rasel no exist??a, era simplemente un nombre encubierto utilizado por el Grupo L??zaro, seg??n los investigadores del FBI. Al menos una persona dentro del banco cay?? en la trampa, descarg?? los documentos y se infect?? con los virus ocultos en su interior.

Una vez dentro de los sistemas del banco, el grupo L??zaro comenz?? a saltar sigilosamente de computadora en computadora, abri??ndose camino hacia las b??vedas digitales y los miles de millones de d??lares que conten??an.

Y luego se detuvieron.

??Por qu?? los piratas inform??ticos no robaron el dinero hasta un a??o despu??s de que el correo electr??nico inicial llegara al banco? ??Por qu?? arriesgarse a ser descubiertos mientras se escond??an dentro de los sistemas del banco todo ese tiempo?

Porque, al parecer, necesitaban tiempo para preparar sus rutas de escape con el dinero.

La calle Jupiter es una v??a muy transitada en Manila.

Junto a un hotel ecol??gico y un consultorio dental se encuentra una sucursal de RCBC, uno de los bancos m??s grandes del pa??s. En mayo de 2015, unos meses despu??s de que los piratas inform??ticos accedieran a los sistemas del Banco de Bangladesh, los c??mplices de los piratas inform??ticos abrieron cuatro cuentas aqu??.

En retrospectiva, hubo algunos signos sospechosos: las licencias de conducir utilizadas para abrir las cuentas eran falsas y todos los solicitantes afirmaron tener exactamente el mismo t??tulo de trabajo y salario, a pesar de trabajar en diferentes empresas.

Pero nadie pareci?? darse cuenta. Durante meses, las cuentas permanecieron inactivas con su dep??sito inicial de US$500 intacto mientras los hackers trabajaban en otros aspectos del plan.

En febrero de 2016, tras piratear con ??xito el Banco de Bangladesh y crear rutas para llevarse el dinero, el Grupo L??zaro estaba listo.

Pero todav??a ten??a un ??ltimo obst??culo que superar: la impresora en el d??cimo piso. El Banco de Bangladesh hab??a creado un sistema de respaldo en papel para registrar todas las transferencias realizadas desde sus cuentas. Este registro de transacciones corr??a el riesgo de exponer el trabajo de los piratas inform??ticos al instante. As?? que piratearon el software que lo controlaba y lo dejaron fuera de servicio.

Una vez que se aseguraron que sus acciones estar??an cubiertas, a las 20:36 del jueves 4 de febrero de 2016, los hackers comenzaron a hacer sus transferencias: 35 en total, por un total de US$951 millones, casi todo el contenido de la cuenta del Banco de Bangladesh en la Fed de Nueva York.

Los ladrones estaban encaminados a hacerse con un gran bot??n, pero al igual que en una pel??cula de robos bancarios de Hollywood, un ??nico y peque??o detalle los delatar??a.

Cuando el Banco de Bangladesh descubri?? el dinero faltante durante ese fin de semana, lucharon por averiguar qu?? hab??a sucedido.

El gobernador del banco conoc??a a Rakesh Asthana y su empresa, World Informatix, y lo llam?? para pedir ayuda. En este punto, dice Asthana, el gobernador todav??a pensaba que pod??a recuperar el dinero robado. Como resultado, mantuvo el hackeo en secreto, no solo del p??blico, sino incluso de su propio gobierno.

Mientras tanto, Asthana estaba descubriendo el alcance del hackeo. Descubri?? que los ladrones hab??an obtenido acceso a una parte clave de los sistemas del ente, llamada Swift. Ese es el sistema utilizado por miles de bancos en todo el mundo para coordinar transferencias de grandes sumas entre ellos.

Los piratas inform??ticos no explotaron una vulnerabilidad de Swift -no necesitaban hacerlo-, por lo que en lo que respecta a ese software, los hackers parec??an aut??nticos empleados bancarios.

Pronto qued?? claro para los funcionarios del Banco de Bangladesh que las transacciones no pod??an simplemente revertirse.

Ya hab??a llegado algo de dinero a Filipinas, donde las autoridades les dijeron que necesitar??an una orden judicial para iniciar el proceso de reclamo. Las ??rdenes judiciales son documentos p??blicos, por lo que cuando el ente financiero finalmente present?? su caso a fines de febrero, la historia se hizo p??blica y explot?? en todo el mundo.

Las consecuencias para el gobernador del banco fueron casi instant??neas. “Se le pidi?? que renunciara. Nunca lo volv?? a ver”, dice Asthana.

La congresista estadounidense Carolyn Maloney recuerda claramente d??nde estaba cuando se enter?? por primera vez del hackeo al Banco de Bangladesh: “Sal??a del Congreso e iba al aeropuerto y le??a sobre el atraco y fue fascinante, impactante, un incidente aterrador, probablemente uno de los m??s aterradores que he visto en los mercados financieros”.

Como miembro del Comit?? de Servicios Financieros del Congreso, Maloney vio el panorama m??s amplio: con Swift respaldando tantos miles de millones de d??lares del comercio mundial, un hackeo como este podr??a dilapidar la confianza en el sistema.

Estaba particularmente preocupada por la participaci??n del Banco de la Reserva Federal. “Era la Fed de Nueva York, que suele ser muy cuidadosa. ??C??mo diablos sucedieron estas transferencias?“, se preguntaba.

Maloney se puso en contacto con la Fed y el personal le explic?? que la mayor??a de las transferencias se hab??an evitado gracias a un peque??o detalle fortuito.

La sucursal del banco RCBC en Manila a la que los piratas inform??ticos intentaron transferir US$951 millones estaba en la calle Jupiter. Hay cientos de bancos en Manila que los hackers podr??an haber utilizado, pero eligieron este y la decisi??n les cost?? cientos de millones de d??lares.

“Las transacciones… se retrasaron en la Fed porque la direcci??n utilizada en uno de los pedidos inclu??a la palabra ‘J??piter’, que tambi??n es el nombre de un buque de transporte iran?? autorizado”, dice Carolyn Maloney.

La sola menci??n de la palabra “J??piter” fue suficiente para hacer sonar las alarmas en los sistemas inform??ticos automatizados de la Fed. Se revisaron los pagos y la mayor??a se detuvo. Pero no todos. Cinco transacciones, por un valor de US$101 millones superaron este obst??culo.

De ese monto, US$20 millones fueron transferidos a una organizaci??n ben??fica de Sri Lanka llamada Fundaci??n Shalika, que los c??mplices de los hackers hab??an fijado como una v??a a trav??s de la cual movilizar el dinero robado (su fundadora, Shalika Perera, dice que ella cre??a que el dinero era una donaci??n leg??tima).

Pero, de nuevo, un peque??o detalle descarril?? los planes de los piratas inform??ticos. Al hacer la transferencia cometieron un error al deletrear el nombre de la instituci??n. Entonces, un empleado bancario con ojos de ??guila vio el error de ortograf??a y la transacci??n se revirti??.

Los restantes US$81 millones s?? lograron ser transferidos. No es el monto al que apuntaban los piratas inform??ticos, pero el dinero perdido fue un duro golpe para Bangladesh, un pa??s donde una de cada cinco personas vive por debajo del umbral de la pobreza.

Para el momento en el que el Banco de Bangladesh comenz?? sus esfuerzos para recuperar el dinero, los hackers ya hab??an tomado medidas para asegurarse de que permaneciera fuera de su alcance.

El viernes 5 de febrero, las cuatro cuentas establecidas el a??o anterior en la sucursal de RCBC en la calle Jupiter cobraron vida de repente.

El dinero se transfiri?? entre cuentas, fue enviado a una empresa de cambio de divisas, fue convertido en moneda local y se volvi?? a depositar en el banco. Parte de ese dinero se retir?? en efectivo. Para los expertos en blanqueo de capitales, este comportamiento tiene mucho sentido.

“Tienes que hacer que todo ese dinero derivado del delito se vea limpio y parezca que proviene de fuentes leg??timas para proteger todo lo que hagas con ??l despu??s. Quieres que el rastro del dinero sea lo m??s turbio y oscuro posible”, dice Moyara Ruehsen, directora del Programa de Gesti??n de Delitos Financieros en el Instituto de Estudios Internacionales Middlebury, en Monterrey (California).

Aun as??, los investigadores a??n pod??an rastrear la ruta del dinero. Para hacerlo completamente imposible de hallar tuvo que salir del sistema bancario.

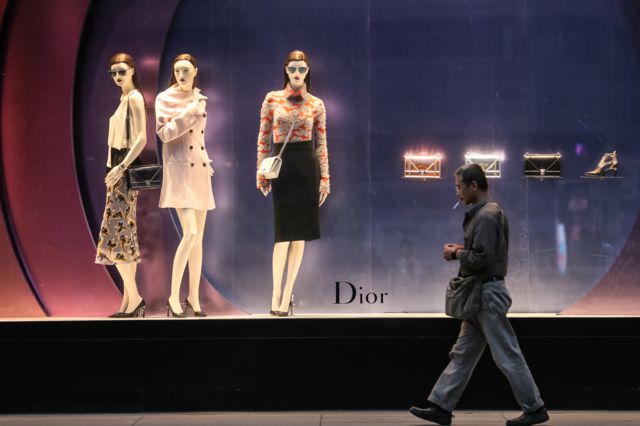

El Solaire se encuentra en el paseo mar??timo de Manila: como reluciente palacio blanco de hedonismo, es sede de un hotel, un enorme teatro, tiendas de alta gama y su atracci??n m??s famosa es un extenso casino.

Manila se ha convertido en un gran atractivo para los jugadores de China continental, donde el pasatiempo es ilegal, y el Solaire es “uno de los casinos m??s elegantes de Asia”, seg??n Mohammed Cohen, director editorial de Inside Asian Gaming Magazine.

“Tiene un dise??o realmente hermoso. Tiene aproximadamente 400 mesas de juego y aproximadamente 2.000 m??quinas tragamonedas”, describe.

Fue aqu??, en la deslumbrante escena de los casinos de Manila, donde los ladrones del Banco de Bangladesh montaron la siguiente etapa de su operaci??n de lavado de dinero.

De los US$81 millones que pasaron por el banco RCBC, US$50 millones se depositaron en cuentas en el Solaire y en otro casino, el Midas.

??Qu?? pas?? con los otros US$31 millones? Seg??n un comit?? del Senado de Filipinas creado para investigar, fueron entregados a un hombre chino llamado Xu Weikang, quien se cree que sali?? de la ciudad en un jet privado y nunca se supo de ??l desde entonces.

La idea de utilizar casinos era romper la cadena de trazabilidad. Una vez que el dinero robado se ha convertido en fichas de casino, se ha jugado en las mesas y se ha vuelto a convertir en efectivo, es casi imposible para los investigadores rastrearlo.GettyEl Solaire es “uno de los casinos m??s elegantes de Asia (…) Tiene un dise??o realmente hermoso, con aproximadamente 400 mesas de juego y 2.000 m??quinas tragamonedas”Mohammed Cohen

Director editorial de Inside Asian Gaming Magazine

Pero, ??qu?? pasa con los riesgos? ??No corren peligro los ladrones de perder el bot??n en las mesas del casino? Para nada.

En primer lugar, en lugar de jugar en las ??reas p??blicas del casino, los ladrones reservaron salas privadas y las llenaron de c??mplices que jugar??an en las mesas; esto les dio control sobre c??mo se jugaba el dinero.

En segundo lugar, utilizaron el dinero robado para jugar al baccarat, un juego tremendamente popular en Asia, pero tambi??n muy simple.

Solo hay tres resultados en los que apostar, y un jugador relativamente experimentado puede recuperar el 90% o m??s de su participaci??n (un resultado excelente para los blanqueadores de dinero, que a menudo obtienen un rendimiento mucho menor).

Los delincuentes ahora pod??an lavar los fondos robados y esperar un buen rendimiento, pero hacerlo requerir??a una gesti??n cuidadosa de los jugadores y sus apuestas, y eso llev?? tiempo. Durante semanas, los jugadores se sentaron en los casinos de Manila para lavar el dinero.

Mientras tanto, el Banco de Bangladesh avanzaba en sus investigaciones. Sus funcionarios hab??an visitado Manila e identificado el rastro del dinero. Pero cuando se trataba de los casinos, no consegu??an progresos. En ese momento, las casas de juego de Filipinas no estaban cubiertas por las regulaciones sobre lavado de dinero.

En lo que respecta a los casinos, el efectivo hab??a sido depositado por jugadores leg??timos, que ten??an todo el derecho a derrocharlo en las mesas (el casino Solaire dice que no ten??a idea de que estaba lidiando con fondos robados y est?? cooperando con las autoridades. Midas no respondi?? a la solicitud de la BBC).

Los funcionarios del banco lograron recuperar US$16 millones del dinero robado de uno de los hombres que organiz?? las excursiones de juego en el casino Midas, llamado Kim Wong. Fue acusado, pero luego se retiraron los cargos.

Sin embargo, el resto del dinero (US$34 millones) se estaba escapando. Su pr??xima parada, seg??n los investigadores, lo acercar??a un paso m??s a Corea del Norte.

Macao es un enclave de China, similar a Hong Kong. Al igual que Filipinas, es un punto de acceso para los juegos de azar y la sede de algunos de los casinos m??s prestigiosos del mundo. Tambi??n tiene v??nculos establecidos desde hace mucho tiempo con Corea del Norte.

Fue aqu?? donde los funcionarios norcoreanos fueron sorprendidos a principios de la d??cada de los 2000 lavando billetes falsos de US$100 de muy alta calidad, los llamados “superd??lares”, que las autoridades estadounidenses afirman que se imprimieron en Corea del Norte.

El banco local a trav??s del cual lavaron esos billetes finalmente fue incluido en una lista de sanciones de Estados Unidos, debido a sus conexiones con el r??gimen de Pyongyang.

Tambi??n fue en Macao donde se entren?? a una esp??a norcoreana antes de que bombardeara un vuelo de Korean Air en 1987, matando a 115 personas.

Y fue en Macao donde el hermano de Kim Jong-un, Kim Jong-nam, vivi?? en el exilio antes de ser fatalmente envenenado en Malasia en un ataque que muchos creen que fue autorizado personalmente por el l??der norcoreano.

A medida que el dinero robado del Banco de Bangladesh fue lavado a trav??s de Filipinas, comenzaron a surgir numerosos v??nculos con Macao. Varios de los hombres que organizaron las excursiones de juego en el Solaire fueron rastreados hasta Macao.

Dos de las empresas que hab??an reservado las salas de juego privadas tambi??n ten??an su sede en Macao. Los investigadores creen que la mayor parte del dinero robado termin?? en este peque??o territorio chino, antes de ser enviado de regreso a Corea del Norte.

Por la noche, en las fotos tomadas desde el espacio exterior por la NASA, Corea del Norte parece ser un agujero negro debido a la falta de electricidad en la mayor parte del pa??s, en marcado contraste con Corea del Sur, que luce iluminada a cualquier hora del d??a y de la noche.

Corea del Norte se encuentra entre las 12 naciones m??s pobres del mundo, con un PIB estimado de solo US$1.700 por persona, menos que Sierra Leona y Afganist??n, seg??n la CIA.

Y, sin embargo, parece que Corea del Norte ha formado a algunos de los hackers m??s descarados y sofisticados del mundo.

Comprender c??mo y por qu?? Corea del Norte ha logrado crear unidades de guerra cibern??tica de ??lite requiere mirar a la familia que ha gobernado ese pa??s desde sus inicios como naci??n moderna en 1948: la familia Kim.

El fundador Kim Il-sung construy?? la naci??n oficialmente conocida como Rep??blica Popular Democr??tica de Corea sobre un sistema pol??tico que es formalmente socialista, pero que opera m??s como una monarqu??a.

Su hijo, Kim Jong-il, confi?? en el Ej??rcito como su base de poder, provocando a Estados Unidos con pruebas de misiles bal??sticos y dispositivos nucleares. Para financiar el programa, el r??gimen recurri?? a m??todos il??citos, incluidos los altamente sofisticados “superd??lares” falsificados, seg??n las autoridades estadounidenses.

Kim Jong-il tambi??n decidi?? desde el principio incorporar la tecnolog??a cibern??tica en la estrategia del pa??s, estableciendo en 1990 el Centro de Computaci??n de Corea, que sigue siendo el coraz??n de las operaciones de tecnolog??a de la informaci??n en ese pa??s.

Cuando, en 2010, Kim Jong-un, el tercer hijo de Kim Jong-il, comenz?? a ser perfilado como su heredero, el r??gimen despleg?? una campa??a para retratar al futuro l??der, de apenas veintitantos a??os y desconocido para su pueblo, como un campe??n de la ciencia y la tecnolog??a.

Fue una campa??a dise??ada para asegurar la lealtad de su generaci??n e inspirarlos a convertirse en sus guerreros, utilizando estas nuevas herramientas.

El joven Kim, que asumi?? el poder a finales de 2011 tras la muerte de su padre, llam?? a las armas nucleares una “espada preciada”, pero ??l tambi??n necesitaba una forma de financiarlas.

Se trataba de una tarea complicada por las sanciones cada vez m??s estrictas del Consejo de Seguridad de la ONU, impuestas despu??s de que el pa??s realizara las primeras pruebas de un dispositivo nuclear y de un misil bal??stico de largo alcance en 2006.

Entonces, la pirater??a cibern??tica fue vista como una soluci??n, seg??n las autoridades estadounidenses.

Sin embargo, la adopci??n de la ciencia y la tecnolog??a no se extendi?? en el pa??s hasta el punto de permitir que los norcoreanos se conectaran libremente al internet global, lo que permitir??a que muchos supieran c??mo se ve el mundo fuera de sus fronteras y leer relatos que contradicen la mitolog??a oficial.

Por ello, para entrenar a sus ciberguerreros, el r??gimen env??a a los programadores inform??ticos m??s talentosos al extranjero, principalmente a China.

All?? aprenden c??mo el resto del mundo usa las computadoras e internet: para comprar, apostar, conectarse en la red y entretenerse. Es ah?? donde se transforman de genios matem??ticos a hackers, seg??n los expertos.

Se cree que decenas de estos j??venes viven y trabajan en puestos de avanzada de su pa??s en China.

“Son muy buenos para enmascarar sus huellas, pero a veces, como cualquier otro criminal, dejan rastros, evidencia, y podemos identificar sus direcciones IP y seguirlas hasta determinar su ubicaci??n”, dice Kyung-jin Kim, un exjefe del FBI en la pen??nsula coreana, que ahora trabaja como investigador del sector privado en Se??l.

Esos rastros llevaron a los investigadores a un hotel modesto en Shenyang, en el noreste de China, custodiado por un par de tigres de piedra, un motivo tradicional coreano. El hotel se llamaba Chilbosan, en honor a una famosa cadena monta??osa de Corea del Norte.

Las fotos publicadas en sitios de rese??as de hoteles como Agoda revelan toques coreanos encantadores: colchas de colores, cocina norcoreana y camareras que cantan y bailan para sus clientes.

Kyung-jin Kim sostiene que era “bien conocido en la comunidad de inteligencia” que los presuntos hackers norcoreanos operaban desde Chilbosan cuando irrumpieron por primera vez en el escenario mundial en 2014.

Mientras tanto, en la ciudad china de Dalian -donde se cree que Park Jin-hyok vivi?? durante una d??cada-, una comunidad de programadores de computadoras viv??a y trabajaba en una operaci??n similar dirigida por Corea del Norte, seg??n afirma el desertor Hyun-seung Lee.

Lee naci?? y se cri?? en Pyongyang, pero vivi?? durante a??os en Dalian, donde su padre era un hombre de negocios bien conectado que trabajaba para el gobierno de Corea del Norte, hasta que la familia desert?? en 2014.

Asegura que, cuando vivi?? all??, la bulliciosa ciudad portuaria al otro lado del Mar Amarillo desde Corea del Norte albergaba a unos 500 norcoreanos.

Entre ellos, m??s de 60 eran programadores, hombres j??venes que dice haber conocido cuando los norcoreanos se reunieron para las fiestas nacionales, como el cumplea??os de Kim Il-sung.

Uno de ellos lo invit?? a su residencia. All?? hab??a “unas 20 personas viviendo juntas y en un solo espacio. Entonces, de cuatro a seis personas compart??an habitaci??n y luego la sala de estar la convirtieron en una oficina, donde estaban todas las computadoras”, cuenta Lee.

Le mostraron lo que estaban produciendo: juegos para tel??fonos m??viles que comercializaban en Corea del Sur y Jap??n a trav??s de vendedores. Generaban un mill??n de d??lares al a??o.

Aunque los funcionarios de seguridad de Corea del Norte los vigilaban de cerca, la vida de estos j??venes a??n era de relativa libertad.

“Todav??a ten??an restricciones, pero en comparaci??n con Corea del Norte, tienen mucha libertad para poder acceder a internet y luego pueden ver algunas pel??culas”, se??ala Lee.

Despu??s de pasar unos ocho a??os en Dalian, Park Jin-hyok parece haber estado ansioso por regresar a Pyongyang. En un correo electr??nico de 2011 interceptado por el FBI, menciona que quiere casarse con su prometida. Pero pasar??an unos a??os m??s antes de que se le permitiera volver.

El FBI dice que sus superiores ten??an otra misi??n para ??l: un ciberataque a una de las compa????as de entretenimiento m??s grandes del mundo, Sony Pictures Entertainment, cuya sede est?? en Los ??ngeles (California).

En 2013, Sony Pictures anunci?? la realizaci??n de una nueva pel??cula protagonizada por Seth Rogen y James Franco que estar??a ambientada en Corea del Norte, llamada The Interview.

El filme se basa en un presentador de un programa de entrevistas, interpretado por Franco, y su productor, interpretado por Rogen, que viajan a Corea del Norte para entrevistar a Kim Jong-un, pero son persuadidos por la CIA para asesinarlo.

Corea del Norte amenaz?? con tomar represalias contra Estados Unidos si Sony Pictures Entertainment lanzaba la pel??cula y, en noviembre de 2014, un grupo de hackers que se hacen llamar Guardianes de la Paz envi?? un correo electr??nico a los jefes de esa compa????a amenazando con causar un “gran da??o”.

Tres d??as despu??s, una imagen de pel??cula de terror de un esqueleto de color rojo sangre con colmillos y ojos deslumbrantes apareci?? en las pantallas de las computadoras de los empleados. Los piratas inform??ticos hab??an cumplido sus amenazas.

Los salarios de los ejecutivos, los correos electr??nicos internos confidenciales y los detalles de pel??culas a??n in??ditas se filtraron en l??nea y las actividades de la compa????a se paralizaron cuando sus computadoras fueron desactivadas por los virus de los piratas inform??ticos.

El personal no pod??a deslizar pases para ingresar a sus oficinas o usar impresoras. Durante seis semanas completas, una cafeter??a en los estudios de MGM, la sede de Sony Pictures Entertainment, no pudo aceptar tarjetas de cr??dito.

Sony inicialmente hab??a seguido adelante con los planes de lanzar The Interview, pero estos fueron cancelados apresuradamente cuando los piratas inform??ticos amenazaron con violencia f??sica.

Las principales cadenas de cines dijeron que no mostrar??an la pel??cula, por lo que se lanz?? solo en formato digital y en algunos cines independientes.

Pero resulta que el ataque de Sony pudo haber sido una prueba para un hackeo a??n m??s ambicioso: el atraco bancario de 2016 en Bangladesh.

Bangladesh todav??a est?? tratando de recuperar el resto del dinero robado, alrededor de US$65 millones. Su banco central est?? tomando acciones legales contra decenas de personas e instituciones, incluido el banco RCBC, que niega haber violado las reglas.

A pesar de lo h??bil que fue el hackeo del Banco de Bangladesh, ??cu??n satisfecho habr??a estado el r??gimen de Pyongyang con el resultado final? Despu??s de todo, la trama comenz?? como un atraco de US$1.000 millones y el bot??n final habr??a sido solo de decenas de millones.

Se hab??an perdido cientos de millones de d??lares mientras los ladrones navegaban por el sistema bancario mundial y decenas de millones m??s mientras pagaban a los intermediarios.

En el futuro, seg??n las autoridades estadounidenses, Corea del Norte encontrar??a una forma de evitar esta p??rdida.

En mayo de 2017, el virus inform??tico WannaCry se extendi?? como la p??lvora, codificando los archivos de las v??ctimas y cobrando un rescate de varios cientos de d??lares para recuperar sus datos, pagado con la moneda virtual bitcoin.

En Reino Unido, el Servicio Nacional de Salud se vio especialmente golpeado, los departamentos de urgencias y accidentes se vieron afectados y las citas urgentes para tratamientos de c??ncer tuvieron que ser reprogramadas.

Mientras los investigadores de la Agencia Nacional contra el Crimen de Reino Unido profundizaban en el c??digo, trabajando con el FBI, encontraron sorprendentes similitudes con los virus utilizados para piratear el Banco de Bangladesh y Sony Pictures Entertainment.

Al final, el FBI agreg?? este ataque a los cargos contra Park Jin-hyok.

Si las acusaciones de esa agencia estadounidense son correctas, muestran que el ej??rcito cibern??tico de Corea del Norte ahora ha adoptado la criptomoneda, un salto vital porque esta nueva forma de dinero de alta tecnolog??a elude en gran medida el sistema bancario tradicional y, por lo tanto, podr??a evitar costosos gastos, como los pagos a los intermediarios.

WannaCry fue solo el comienzo. En los a??os siguientes, las empresas de seguridad tecnol??gica han atribuido muchos m??s ataques con criptomonedas a Corea del Norte.

Afirman que los hackers de ese pa??s han apuntado hacia transacciones en las que criptomonedas como el bitcoin se intercambian por monedas tradicionales. En conjunto, algunas estimaciones sit??an los robos de estas operaciones en m??s de US$2.000 millones.

Y las acusaciones siguen llegando.

En febrero, el Departamento de Justicia de Estados Unidos acus?? a otros dos norcoreanos de ser miembros del Grupo L??zaro y estar vinculados a una red de lavado de dinero que se extiende desde Canad?? hasta Nigeria.

Pirater??a inform??tica, lavado de dinero global, robos de criptomonedas… Si las acusaciones contra Corea del Norte son ciertas, entonces parece que muchas personas han subestimado la habilidad t??cnica del pa??s y el peligro que representa.

Pero esto tambi??n dibuja una imagen inquietante de la din??mica del poder en nuestro mundo cada vez m??s conectado y de nuestra vulnerabilidad a lo que los expertos en seguridad llaman “amenaza asim??trica”: la capacidad de un adversario m??s peque??o para ejercer el poder de forma novedosa, que lo convierten en una amenaza mucho mayor de lo que su tama??o indicar??a.

Los investigadores han descubierto c??mo una naci??n diminuta y desesperadamente pobre puede acceder silenciosamente a las bandejas de entrada de correo electr??nico y las cuentas bancarias de los ricos y poderosos a miles de kil??metros de distancia.

Pueden explotar ese acceso para causar estragos en la vida econ??mica y profesional de sus v??ctimas y arrastrar su reputaci??n por el lodo.

Esta es la nueva l??nea de frente en un campo de batalla global: un nexo turbio entre el crimen, el espionaje y el poder del Estado-naci??n. Y est?? creciendo r??pidamente.

BBC News